Khi truy cập AWS lần đầu, bạn bắt đầu bằng một danh tính đăng nhập duy nhất được gọi là người dùng gốc. Để tìm hiểu về bảo vệ người dùng gốc AWS, hãy cùng đọc bài viết dưới đây:

Nội dung

1. Người dùng gốc AWS (AWS Root)

Khi lần đầu tạo tài khoản AWS, bạn bắt đầu bằng một danh tính đăng nhập duy nhất. Danh tính này có quyền truy cập vào tất cả các dịch vụ và tài nguyên AWS trong tài khoản. Vì vậy, nó được gọi là người dùng gốc AWS. Để truy cập, bạn đăng nhập bằng địa chỉ email và mật khẩu đã sử dụng để tạo tài khoản.

2. Thông tin xác thực người dùng gốc AWS

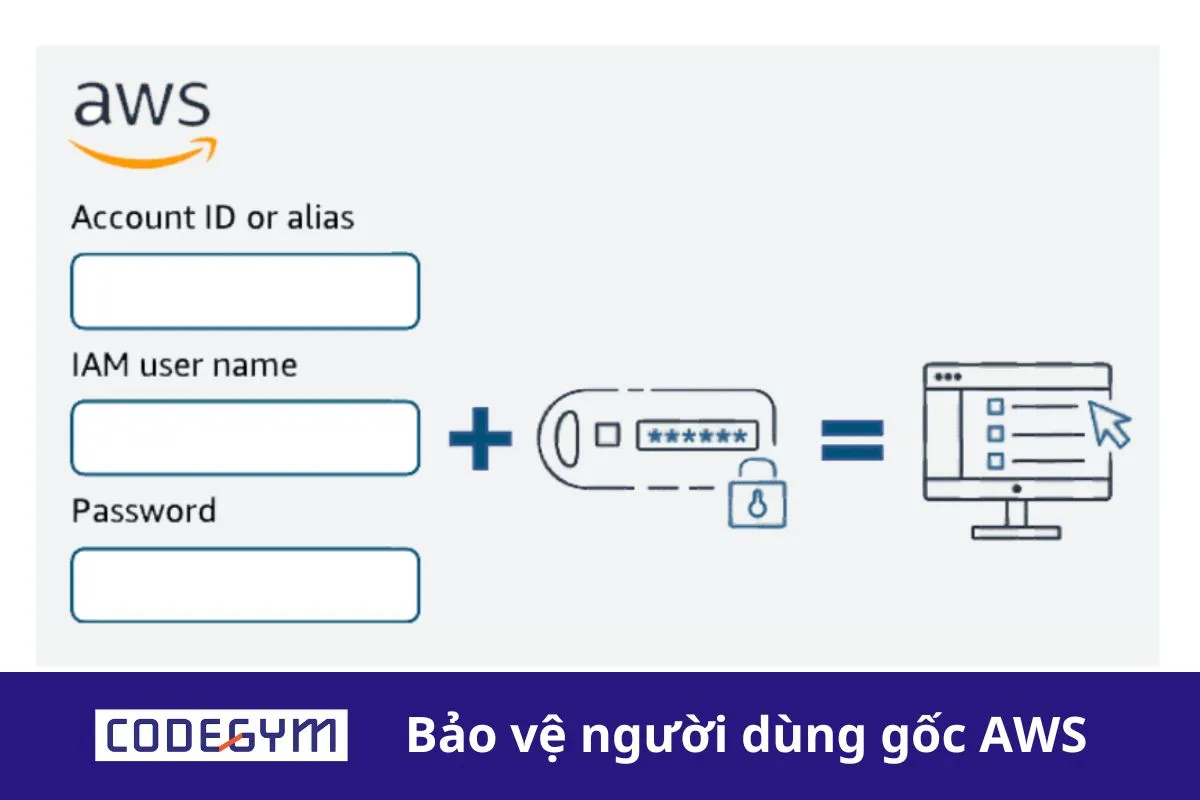

Người dùng gốc AWS có hai bộ thông tin xác thực được liên kết với nó. Một bộ thông tin xác thực là địa chỉ email và mật khẩu được sử dụng để tạo tài khoản. Điều này cho phép truy cập AWS Management Console. Bộ thông tin xác thực thứ hai được gọi là khóa truy cập. Bộ này cho phép thực hiện các yêu cầu theo chương trình từ AWS Command Line Interface hoặc AWS API.

2.1. Thành phần của khóa truy cập

- ID khóa truy cập (Access key ID): ví dụ, A2lAl5EXAMPLE

- Khóa truy cập bí mật (Secret access key): ví dụ, wJalrFE/KbEKxE

Bạn cần cả ID khóa truy cập và khóa truy cập bí mật để xác thực yêu cầu của mình, thông qua AWS CLI hoặc AWS API. Khóa truy cập phải được quản lý với cùng mức độ bảo mật như địa chỉ email và mật khẩu.

2.2. Cách xóa khóa truy cập để đảm bảo an toàn

Nếu không có khóa truy cập cho người dùng gốc tài khoản AWS của mình, đừng tạo khóa trừ khi thực sự cần. Nếu có khóa truy cập cho người dùng gốc và muốn xóa khóa, hãy làm theo các bước sau:

- Trong AWS Management Console, bấm vào tên người dùng của bạn ở phần trên bên phải của thanh điều hướng. Từ menu thả xuống, đi tới trang My Security Credentials. Sau đó đăng nhập bằng địa chỉ email và mật khẩu của người dùng gốc.

- Mở phần Khóa truy cập (Access keys).

- Trong mục Actions, hãy chọn Delete.

- Chọn Yes.

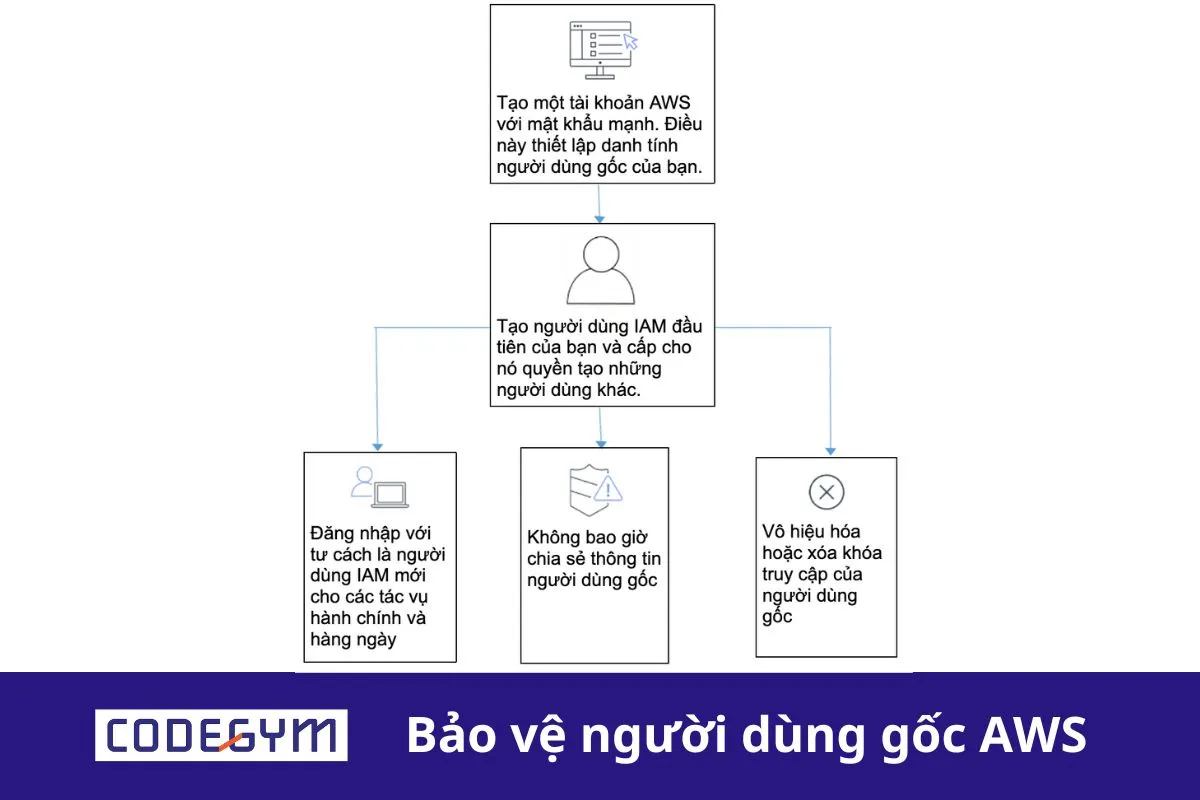

3. Cách thực hành tốt cho người dùng gốc AWS

Người dùng gốc có quyền truy cập đầy đủ vào tất cả các dịch vụ và tài nguyên AWS. Bao gồm: thông tin thanh toán và thông tin cá nhân của bạn. Do đó, bạn nên khóa an toàn các thông tin xác thực liên quan đến người dùng gốc. Đồng thời, không sử dụng người dùng gốc cho các tác vụ hàng ngày.

Để đảm bảo an toàn cho người dùng root, hãy thực hiện các biện pháp tốt nhất sau:

- Chọn mật khẩu mạnh cho người dùng root.

- Bật xác thực đa yếu tố (MFA) cho người dùng root.

- Không bao giờ chia sẻ mật khẩu hoặc khóa truy cập của người dùng root với bất kỳ ai.

- Vô hiệu hóa hoặc xóa khóa truy cập được liên kết với người dùng root.

- Tạo người dùng Quản lý danh tính và truy cập (IAM) cho các tác vụ hành chính hoặc tác vụ hàng ngày.

4. Xác thực đa yếu tố (MFA)

4.1. Vì sao cần sử dụng xác thực đa yếu tố?

Khi tạo tài khoản AWS và đăng nhập lần đầu tiên, bạn sử dụng xác thực một yếu tố. Xác thực một yếu tố là hình thức xác thực đơn giản nhất và phổ biến nhất. Nó chỉ yêu cầu một phương thức xác thực. Lúc này, bạn sử dụng tên người dùng và mật khẩu để xác thực với tư cách là người dùng gốc AWS. Các hình thức xác thực một yếu tố khác: mã pin bảo mật, mã thông báo bảo mật.

Tuy nhiên, đôi khi mật khẩu của người dùng rất dễ đoán. Ví dụ, mật khẩu của đồng nghiệp Bob thích mèo và sinh ngày 22 tháng 2: “IloveCats222”. Mật khẩu này có thể dễ đoán đối với người biết Bob. Vì đó là sự kết hợp của thông tin dễ nhớ và bao gồm một số thông tin nhất định về Bob.

Nếu một kẻ xấu đoán hoặc bẻ khóa mật khẩu của Bob thông qua kỹ thuật xã hội, bot hoặc tập lệnh, Bob có thể mất quyền kiểm soát tài khoản của mình. Tuy nhiên, đây lại là một tình huống phổ biến mà người dùng trang web thường gặp phải. Đây là lý do tại sao việc sử dụng xác thực đa yếu tố (MFA) lại quan trọng. Đặc biệt trong việc ngăn chặn truy cập tài khoản không mong muốn.

4.2. Xác thực đa yếu tố được thực hiện như thế nào?

MFA yêu cầu hai hoặc nhiều phương pháp xác thực để xác minh danh tính. Có ba loại thông tin mà MFA lấy ra để sử dụng, đó là:

- Một cái gì đó bạn biết: Chẳng hạn như tên người dùng và mật khẩu hoặc mã PIN

- Một thứ gì đó bạn có: Chẳng hạn như mật mã một lần từ thiết bị phần cứng hoặc ứng dụng di động

- Một cái gì đó của bạn: chẳng hạn như công nghệ quét dấu vân tay hoặc khuôn mặt

Với sự kết hợp thông tin này, hệ thống có thể cung cấp phương pháp tiếp cận theo lớp để truy cập tài khoản. Vì vậy, ngay cả khi phương pháp xác thực đầu tiên là mật khẩu bị bẻ khóa, thì phương pháp thứ hai là vân tay sẽ cung cấp một cấp độ bảo mật khác. Lớp bảo mật bổ sung này có thể giúp bảo vệ các tài khoản quan trọng nhất của bạn. Đó là lý do tại sao bạn nên kích hoạt MFA trên người dùng gốc AWS của mình.

5. MFA trên AWS

Nếu kích hoạt MFA trên người dùng gốc, bạn phải cung cấp một phần thông tin nhận dạng từ danh mục “cái gì đó bạn biết” và danh mục “cái gì đó bạn có”. Phần thông tin nhận dạng đầu tiên mà người dùng nhập là sự kết hợp email và mật khẩu. Phần thông tin thứ hai là mã số tạm thời do thiết bị MFA cung cấp.

Sử dụng MFA sẽ thêm một lớp bảo mật bổ sung, bên cạnh thông tin đăng nhập thông thường. Vì nó yêu cầu người dùng sử dụng cơ chế MFA được hỗ trợ. Kích hoạt MFA trên tài khoản người dùng gốc AWS là biện pháp tốt nhất của AWS.

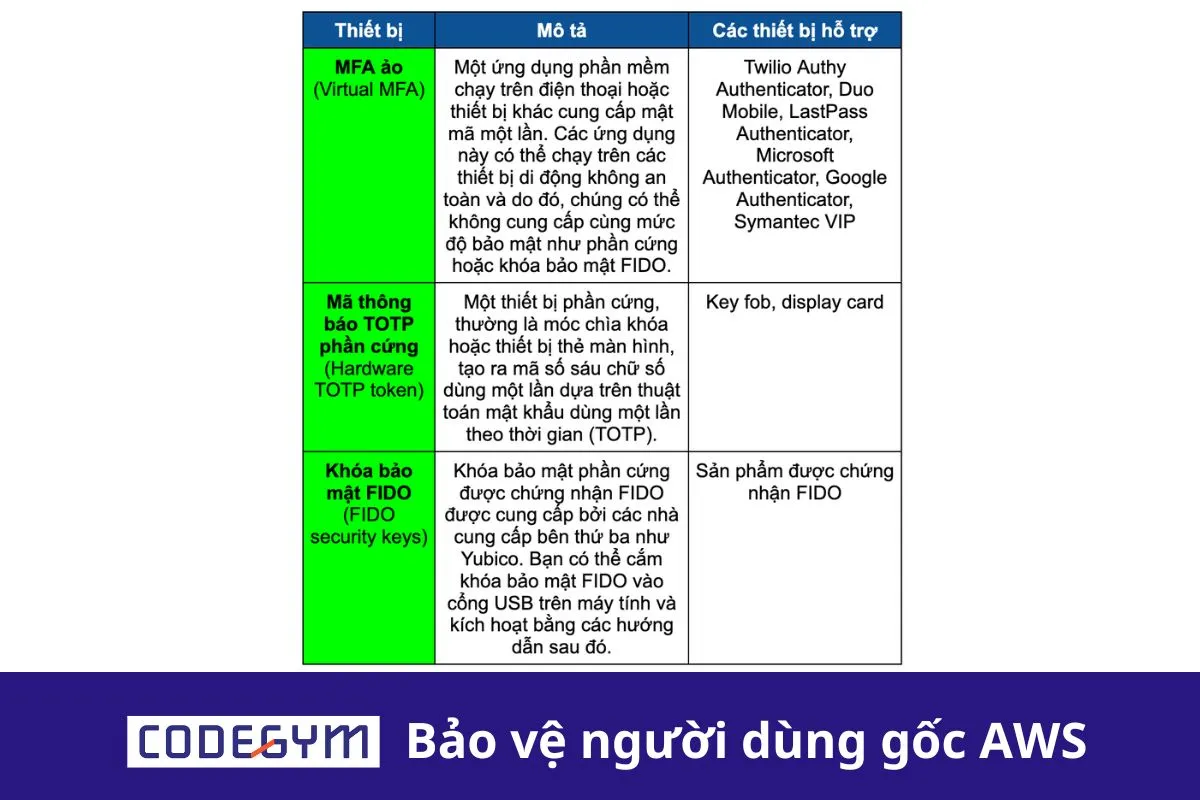

6. Các thiết bị MFA được hỗ trợ

AWS hỗ trợ nhiều cơ chế MFA khác nhau, chẳng hạn như thiết bị MFA ảo, mã thông báo mật khẩu một lần dựa trên thời gian phần cứng (TOTP) và khóa bảo mật FIDO.

Tham khảo thêm bảng sau:

Bảo vệ người dùng gốc là nhiệm vụ quan trọng trong việc đảm bảo an ninh cho tài khoản AWS. Bằng cách áp dụng các biện pháp bảo mật mạnh mẽ bạn có thể giảm thiểu rủi ro và bảo vệ tài nguyên quan trọng của mình.

Để nắm vững các kỹ thuật bảo mật AWS tiên tiến, hãy tham gia các khóa ôn luyện AWS chuyên sâu tại CodeGym.

0 Lời bình